VPS használatba vétele

Posted by Lázár István

A VPS (Virtual Private Server) egy virtuális szerver, amely egy fizikai szerver erőforrásainak egy részhalmazával rendelkezik, de a használhatósága olyan, mintha egy fizikai szerver állna rendelkezésre. A legtöbb esetben egy szerver erőforrásainak jelentős része kihasználatlan, valamint még használtan is elég drága egy szerver vásárlása, nem beszélve az elhelyezés költségeiről. A VPS pontosan erre a probléma megoldásaként született.

Számtalan szolgáltató biztosít VPS szolgáltatást, csapjunk hát bele és vegyük birtokba frissen bérelt szerverünket.

A telepítés lépéseinek leírásával nem fáradnék, rengeteg remek ismertető érhető el az inetrneten (jelen oldal is tartalmaz ilyet). Az itt alkalmazott parancsok Debian operációs rendszerrel, valamint az arra épülő disztribuciókkal biztosan használhatóak.

A root felhasználó elérése:

su -

Az első lépés minden esetben az aktuális jelszó megvátoztatása, amit az alábbi aparanccsal tehetünk meg.

passwd

Tűzfal telepítés, beállítás

Frissítjük az elérhető csomagok listáját és magát a rendszert, valamint telepítünk egy tűzfalbeállító eszközt, ami az ufw:

apt update

apt upgrade

apt install ufw

Az iptables beállításának megkönnyítésére tervezett ufw felhasználóbarát módon teszi lehetővé IPv4 vagy IPv6 kiszolgálóalapú tűzfal létrehozását. A következő néhány paranccsal engedélyezzünk egy "basic" tűzfalat a szerverünkön, amely nem titlja az SSH elérést.

ufw app list

ufw status

ufw allow ssh

ufw enable

ufw status verbose

IPv6 kikapcsolása

Abban az esetben, ha csak kizárólag IPv4 hálózati környeztben szeretnénk dolgozni, akkor az alapértelmezésben engedélyezett IPv6-ot kikapcsolhatjuk. Szerkesztjük az /etc/sysctl.conf fájlt:

nano /etc/sysctl.conf

# Osszes adapteren kikapcsol

net.ipv6.conf.all.disable_ipv6 = 1

Esetleg ha egy adapteren szeretnénk megtenni:

# Csak az enp0s3 adapteren

net.ipv6.conf.enp0s3.disable_ipv6 = 1

Majd érvényesítjük a módosításainkat:

sysctl -p

SSH elérés konfigurálása

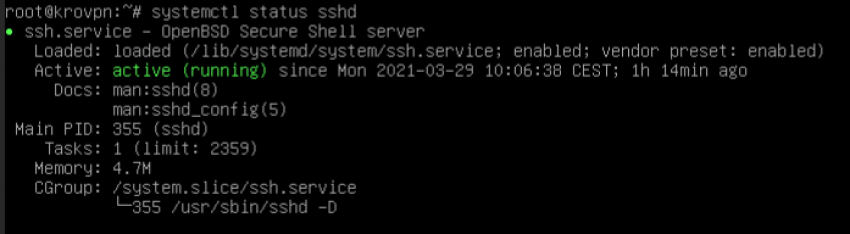

Tegyük biztonságossá a szerverünk elérését. Amenyiben a szerver installálásakor nem telepítettük az SSH szervert, akkor azt tegyük meg és ellenőrizük a státuszát:

apt install openssh-server

systemctl status sshd

A parancsok kimenete:

A publikus kulcsunkat másoljuk fel a szerverre, hogy könnyeben és biztonságosabban érhessük el azt:

ssh-copy-id -i id_rsa.pub ssh_user@xxx.xxx.xxx.xxx

Ezt követően jelszó megadása nélkül érhetjük el szerverünket:

ssh ssh_user@xxx.xxx.xxx.xxx

Fokozzuk az SSH szolgáltatás biztonságát. Tiltsuk a root felhasználó SSH elérést, jelöljük ki az SSH elérésre jogoult felhasználót és tiltsuk a jelszavas elérést. Módosítsuk az /etc/ssh/sshd_conf konfigurációs fájlt:

nano /etc/ssh/sshd_config

#Sajat szabalyok

AllowUsers felhasznalo1 #A felhasznalot javitani....

PasswordAuthentication NO

RSAAuthentication yes

PubkeyAuthentication yes

PermitRootLogin NO

fail2ban üzembe helyezése

Szintén a biztonság növelése érdekében telepítsük a fail2ban alkalmazást:

apt install fail2ban

Hozzuk létre és lássuk el tartalommal a /etc/fail2ban/jail.local fájlt:

nano /etc/fail2ban/jail.local

[ssh]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 5

A fentiek hatására a telepített alkalmazás figyeli a napló fájljainkat és amennyiben többszöri (jelen esetben 5) illetéktelen hozáférést érzékel, akkor megadott időre (jelen esetben az alapérték 10 percre) bannolja a bejelentkezni próbáló IP címet. Ne feledjük el újraindítani a szolgáltatást:

systemctl restart fail2ban

Az eddig elvégzett feladatok egy jó kiindulási pontott jelenthet a szerver alapvető beállításainak tekintetében, ezt követően telepíthetőek az egyéb használni kívánt szolgáltatások.